发布时间:2026-01-14 10: 00: 00

PL/SQL里的动态SQL本身不是问题,问题出在把外部输入直接拼进SQL字符串后再执行,这会把输入从数据变成可被解释的SQL片段,形成SQL注入即SQL Injection风险。Oracle文档在EXECUTE IMMEDIATE相关说明中也明确提示动态SQL需要警惕SQL注入。

一、PL/SQL动态SQL存在安全隐患吗

动态SQL的安全隐患主要体现在输入边界不清与可解释片段混入两点上,尤其是查询条件、排序字段、表名拼接这类场景,往往在功能上线后才暴露风险。

1、把用户输入拼接到SQL文本会触发注入面

当把账号、条件值、筛选表达式直接拼到WHERE或JOIN里,数据库会把拼接结果当作SQL语句解析,输入内容不再只是数据,从而形成可利用的注入面。

2、不是所有位置都能用绑定变量替代

绑定变量无法用于表名、列名、排序方向这类标识符位置,若这部分也来自输入且缺少校验,就会成为高风险薄弱点。

3、权限模型会放大动态SQL的影响面

若过程以高权限定义者权限执行,且动态SQL可被输入驱动,就可能把本不该暴露的对象访问能力间接开放出去,风险不只在数据泄露,也在越权写入与破坏。

4、同一段动态SQL在不同调用路径风险差异很大

内部批处理脚本与对外接口共用同一动态SQL时,外部路径的输入不可控程度更高,如果没有把入口与参数校验分离,隐患会被放大。

5、误以为做了简单过滤就安全

只做替换单引号、删关键字一类字符串过滤,通常无法覆盖编码、注释、拼接与语法变体,容易在规则绕过下失效,导致扫描看似干净但仍可被利用。

二、PL/SQL动态SQL如何防范注入

防范的核心原则很清晰,把SQL代码与数据彻底分离,能绑定的全部绑定,不能绑定的标识符位置改为白名单校验或用专用校验函数处理。Oracle文档也强调使用绑定变量是让PL/SQL对SQL注入更具免疫力的有效方式。

1、优先改为静态SQL或固定结构的动态SQL

先盘点动态SQL的真实必要性,能用静态SQL解决的直接替换,必须动态的场景也尽量固定SQL骨架,只把值作为参数传入。

2、所有条件值一律使用绑定变量传值

把where条件、插入更新值、函数入参等全部改为绑定变量方式传入,避免把值拼进SQL文本。Oracle文档明确指出绑定变量是防SQL注入的有效做法,并说明数据库只使用绑定变量的值而不会解释其内容。

3、表名列名排序字段走白名单而不是走拼接

对表名、列名、ASC与DESC这类不能用绑定变量的位置,改为白名单枚举,只允许从预定义集合中选择,不允许直接使用外部字符串。OWASP也指出这些位置不适合绑定变量,应采用输入校验或重构查询。

4、必须拼接标识符时使用DBMS_ASSERT做校验

在确实需要拼接对象名或Schema名的场景,使用DBMS_ASSERT对输入做属性校验,确保是合法对象名再拼接执行。Oracle文档对DBMS_ASSERT的定位就是用于验证输入值属性以降低风险,相关教程也将其作为防注入手段之一。

5、把可调用入口与可变条件拆开,减少动态片段暴露

把对外过程只接收业务参数,内部再映射为固定的条件模板与排序模板,避免让调用方直接控制SQL片段,例如把筛选规则映射成预设条件编号而不是原样拼接。

6、落实最小权限与可审计执行

确保执行动态SQL的账号只具备必要对象权限,避免使用过宽的系统权限;同时对关键过程增加审计与调用日志,记录调用者、关键参数与执行对象,便于追溯与快速止血。

三、动态SQL防注入验收与长期一致性

只靠一次性整改很难长期稳定,建议把规则固化为检查清单与自动化门禁,让新增动态SQL默认按安全口径落地。

1、建立动态SQL清单并分类处理

把所有EXECUTE IMMEDIATE与DBMS_SQL使用点拉成清单,按仅值可变、标识符可变、条件片段可变三类分组,分别对应绑定变量、白名单加DBMS_ASSERT、模板化重构三种处置路径。

2、为标识符白名单提供统一映射层

将允许的列名排序字段表名写在包常量或配置表中,由过程内部完成映射,调用方只传枚举值,避免把校验逻辑散落在各处导致遗漏。

3、把DBMS_ASSERT使用边界写清楚

DBMS_ASSERT适合校验对象名一类标识符输入,但不应被当作可变where片段的万能盾牌,条件片段更应采用模板化与白名单组合处理,避免把复杂表达式直接开放给输入。

4、把安全用例加入回归测试

对每个对外过程增加一组注入尝试用例,覆盖条件值、排序字段、对象名三类输入位,确保绑定变量与白名单机制在版本迭代中不会被回退。

5、用代码评审清单卡住新增风险

评审时强制检查三件事,是否存在字符串拼接进入SQL文本,是否所有值都用绑定变量,是否标识符全部来自白名单或经DBMS_ASSERT校验,通过后才允许合并。

总结

PL/SQL动态SQL确实存在安全隐患,风险主要来自把外部输入拼接进SQL文本以及标识符位置无法直接绑定变量。落地防护时,应以绑定变量作为主线,把值与SQL代码彻底分离,再对表名列名排序等位置采用白名单与DBMS_ASSERT校验,配合最小权限与回归用例,把动态SQL从一次性修补变成长期可控的安全规范。

展开阅读全文

︾

读者也喜欢这些内容:

PL/SQL存储过程需要加密吗 PL/SQL存储过程如何加密保护

在Oracle体系里,PL/SQL存储过程的源码默认会以可查询形式存在于数据字典视图中,权限边界一旦放宽,算法细节就很容易被看到或被导出。是否需要加密保护,核心不在于软件能不能做到彻底不可见,而在于你的交付对象是谁、你要防的是普通开发账号还是具备高权限的运维账号,以及你能接受多大程度的维护与排障成本。...

阅读全文 >

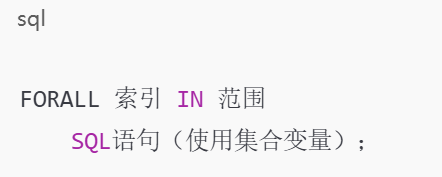

PL/SQL的FORALL语句如何使用 PL/SQL Developer如何调试FORALL

在Oracle数据库开发过程中,性能一直是开发人员关注的核心之一。对于需要批量处理数据的业务逻辑来说,如果仍旧采用传统的循环加DML操作,很容易造成频繁的上下文切换,严重影响执行效率。PL/SQL提供的FORALL语句,正是为了解决这一痛点,显著提升大批量数据处理的性能。与此同时,开发者还常常借助PL/SQLDeveloper工具对代码逻辑进行调试和优化。本文将围绕“PL/SQL的FORALL语句如何使用,PL/SQLDeveloper如何调试FORALL”展开详细讲解,帮助开发人员更高效地理解与应用这一强大的批处理语法。...

阅读全文 >

plsql怎么安装配置环境变量 plsql环境变量配置好了还是无法连接数据库怎么办

PL/SQLDeveloper是Oracle数据库开发的利器,其高效的功能和友好的界面深受广大程序员的喜爱。plsql怎么安装配置环境变量,plsql环境变量配置好了还是无法连接数据库怎么办?这是许多数据库开发人员在使用PL/SQLDeveloper时常遇到的问题。本文将详细介绍如何安装配置PL/SQLDeveloper的环境变量,以及当配置好环境变量后仍无法连接数据库时的解决方法。...

阅读全文 >